Richiesta certificati personali

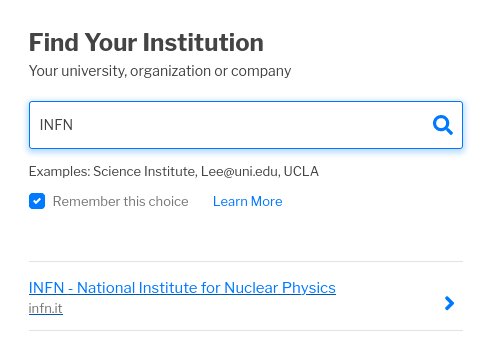

Da un browser aprire la pagina Sectigo Personal Certificate Manager, cercare INFN e autenticarsi sull'IdP di INFN-AAI:

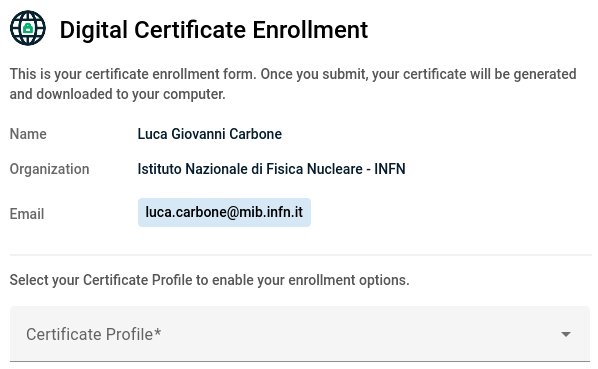

La schermata iniziale sarà, mutatis mutandis, questa:

Name e Email vengono passati a Sectigo direttamente dall'IdP di INFN-AAI.

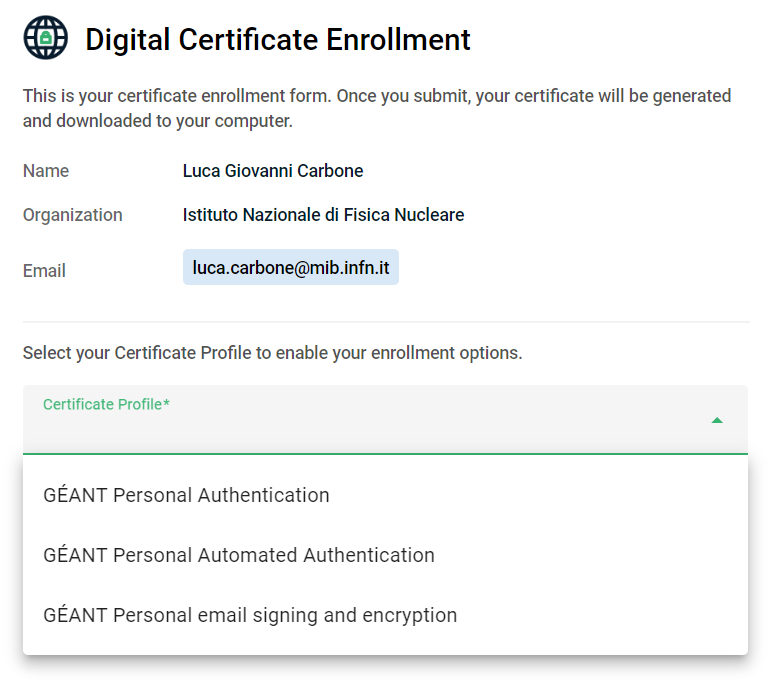

Dal menu a tendina Certificate Profile* selezionare:

- GÉANT Personal Autentication per generare un certificato per client authentication (GRID, siti web, VPN, etc.);

- GÉANT Personal Automated Authentication come sopra, ma per agenti o processi non interattivi;

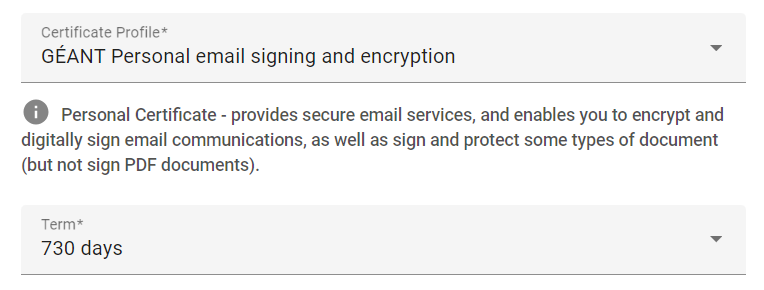

- GÉANT Personal email signing and encryption per generare un certificato dedicato alla firma e alla crittazione dei messaggi di posta elettronica (è il certificato che va importato in Thunderbird, per intenderci).

Il periodo di validità del certificato è fissato in 395 giorni per i certificati dedicati alla client autehntication; per il certificato dedicato a email signing and encryption si può invece scegliere tra 365 e 730 giorni - per comodità è consigliabile ovviamente selezionare quest'ultima opzione:

Scegliere quindi Key Generation come Enrollment Method (la chiave privata del certificato verrà generata dal server remoto; in alternativa è possibile generare una CSR - Certificate Signing Request - e trasferirla sul server):

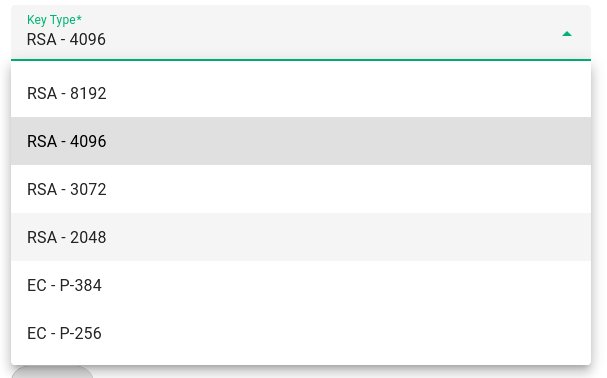

Selezionare il tipo di chiave (Key Type) e la sua lunghezza [spoiler: l'opzione caldamente consigliata è RSA-4096 (o RSA-3072, ma solo per chi è in grado di cogliere la differenza)]:

Sono disponibili chiavi RSA di lunghezza compresa tra 2048 e 8192 bit, e chiavi ellittiche da 256 e 384 bit. La lunghezza di una chiave determina grosso modo la sua robustezza e resistenza ad attacchi brute-force - per quanto riguarda le chiavi RSA, le più diffuse, si stima che quelle di lunghezza 2048 saranno sicure sino al 2030; si pensava peraltro che le chiavi di lunghezza 1024 sarebbero state crackate tra il 2006 e il 2010, ma la chiave di maggior lunghezza fattorizzata a tutto il 2020 è una RSA-250 (vale a dire un primo di 250 cifre decimali) da 829 bit.

Sono state provate con successo su Firefox, Thunderbird e il cliente standard OpenVPN chiavi RSA da 3072 e 4096 bit; quelle da 8192 allo stato attuale non funzionano in alcune applicazioni (segnatamente i clienti OpenVPN), e quindi sono sconsigliate. Le chiavi ellittiche di entrambe le lunghezze disponibili non creano problemi con Firefox e il cliente OpenVPN, ma non sembrano compatibili con Thunderbird.

È possibile generare (e quindi possedere) più di un certificato personale, per esempio per distinguere - e quindi individuare - i vari clienti che ne fanno uso; i server SMTP autenticati in produzione (longino.mib.infn.it/cassio.mib.infn.it e seven.mib.infn.it) non supportano più l'autenticazione tramite certificato, cionondimeno importare un certificato personale in Thunderbird è consigliato (sia per firmare ed eventualmente crittografare i messaggi, sia per introdurre un ulteriore strumento di verifica delle connessioni).

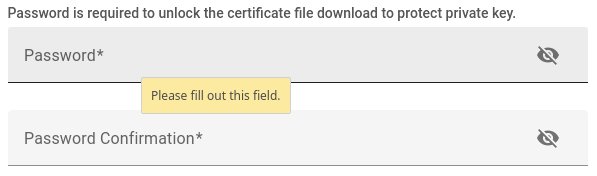

Terminare il processo inserendo la passphrase che proteggerà la chiave privata:

idealmente tale passphrase andrebbe scelta con gli stessi criteri con cui si sceglie una password e, ovviamente, non appuntata su fogli volanti o agende (o scritta nel file segreto che prima o poi verrà stampato e dimenticato sulla stampante) - scordarsi (o perdere) la passphrase equivale a rendere inservibile il certificato; è altresì sconsigliato eliminarla, vale a dire creare copie del certificato sprotette: un certificato non protetto da passphrase equivale più o meno a credenziali d'accesso ad alcuni servizi in chiaro.

Per quanto riguarda l'algoritmo di protezione della chiave (Key protection algorithm) selezionare l'opzione Secure AES256-SHA256 (a meno che ovviamente, non sappiate cosa significa mantenere la compatibilità con 3DES-SHA1 e abbiate necessità di farlo...)

Accettate infine l'EULA clockando sull'apposita checkbox I have read and agree to the terms of the EULA e sottomettete: il processo di generazione del certificato durerà qualche secondo - una volta terminato un finestra pop-up vi chiederà se aprire o scaricare il nuovo certificato in formato PKCS#12 (certs.p12): salvatelo, rinominatelo e importatelo in Firefox o Thunderbird, da dove potrà successivamente essere esportato.