OpenVPN su Linux tramite NetworkManager

Nelle versioni piu' recenti di Linux e' possibile gestire i servizi di rete tramite NetworkManager, al quale si puo' accedere dal "Panel" (o barra degli strumenti) del Window Manager. Tramite il NetworkManager e' possibile associarsi ad un SSID di una rete Wi-Fi, abilitare e disabilitare schede di rete e compiere tutte le operazioni necessarie alla connessione di rete. Il NetworkManager e' a sua volta un servizio e per poterlo utilizzare deve essere attivo. Con NetworkManager e' ora possibile configurare anche una Virtual Private Network (VPN) in maniera relativamente semplice. [N.B. Su Scientific Linux 6.X e Centos 7 e su ubuntu, occorre installare il pacchetto NetworkManager-openvpn.]

Configurazione per accedere al servizio OpenVPN attivo sul nostro dominio (mib.infn.it) tramite certificato INFN X509.

- Connection name: nome della VPN (quello che preferite, nell'esempio e' stato scelto il nome del server VPN bifrost.mib.infn.it)).

- Gateway (= FQDN del server che gestisce la VPN): bifrost.mib.infn.it

- metodo di autenticazione: Certificates (TLS)

- User certificate: il vostro certificato formato PEM (nell'esempio usercert.pem)

- CA certificate: il certificato CA DigiCert in formato PEM (da non confondersi con il vostro certificato personale rilasciato Digicert dell'INFN). Nell'esempio e' il certificato INFNCA.pem. Il seguente link permette di scarcare la CA per i certificati di tipo Personal, e di seguito trovate la CA per i certificati di tipo Grid Premium (eScience Personal CA).

- Private key: la chiave privata del vostro certificato (nell'esempio userkey.pem)

- Private Key Password: la passphrase che deve proteggere il vostro certificato

Il certificato rilasciato da Digicert per conto dell'INFN (quello che scaricate sul vostro browser) e' in formato PKCS12. Per la conversione da questo formato a quello PEM usato per l'autenticazione sulla OpenVPN vi rimandiamo ai comandi openssl che trovate in fondo a queste istruzioni.

Procediamo ora con la configurazione creando una nuova VPN dal menu' del NetworkManager ("Network Connections"-->VPN-->"Add").

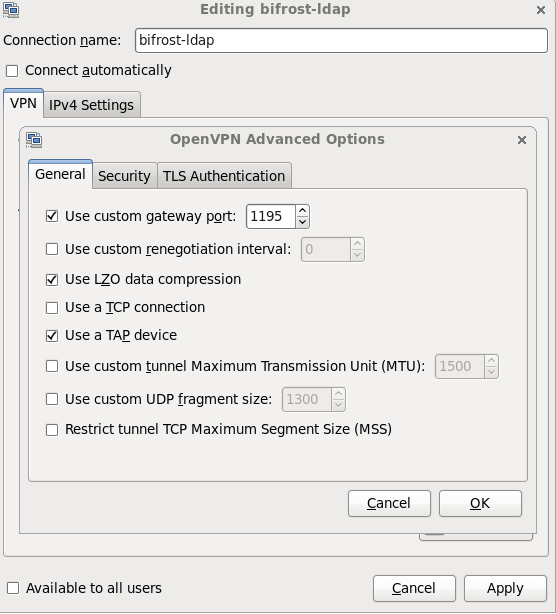

Definita la VPN occorre modificate alcune opzioni della configurazione avanzate ("Advanced..."):

alla voce "Security", selezionate, nel menu' a tendina, l'opzione AES-256-CBC

Una volta dati gli opportuni OK/Apply la configurazione sara' completata: sul menu' relativo alle VPN apparira' la configurazione che avete appena definito:

Per connettere/disconnetere il servizio VPN occorrera' scegliere dall'icona principale del NetworkManager la VPN appena definita e selezionare "connect".

La configurazione che abbiamo appena visto puo' essere scaricata da questo -> link e importato tramite l'opzione Import presente su NetworkManager.

N.B. Sostituite alla directory /etc/openvpn presente nella configurazione la vostra directory sulla quale avete salvato usercert.perm e userkey.pem, assicuratevi che la directory e i file siano di proprieta' della vostra account. Inoltre, controllate che il file userkey.pem sia leggibile solo dalla vostra account, quindi facendo ls -la

userkey.pem dovreste trovare qualcosa del tipo:

-rw------- 1 user user 2019 Dec 2 11:27 userkey.pem

dove "user" e' il vostro utente

[Per le altre configurazioni per Linux tramite cliente openvpn e per Windows (autenticazioni tramite certificato o con username/password del sistema di posta) vi rimandiamo a queste pagine.]

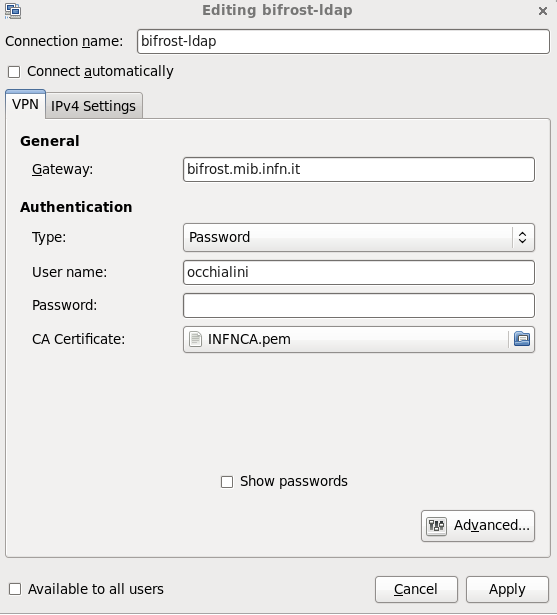

Configurazione per accedere al servizio OpenVPN attivo sul nostro dominio (mib.infn.it) tramite username e password (LDAP).

In maniera analoga a quanto visto nel caso precedente, si puo' configurare il cliente OpenVPN di NetworkManager per la connessione attraverso username e password (le stesse credenziali che vi permettono di accedere su posta di virgilio.mib.infn.it)

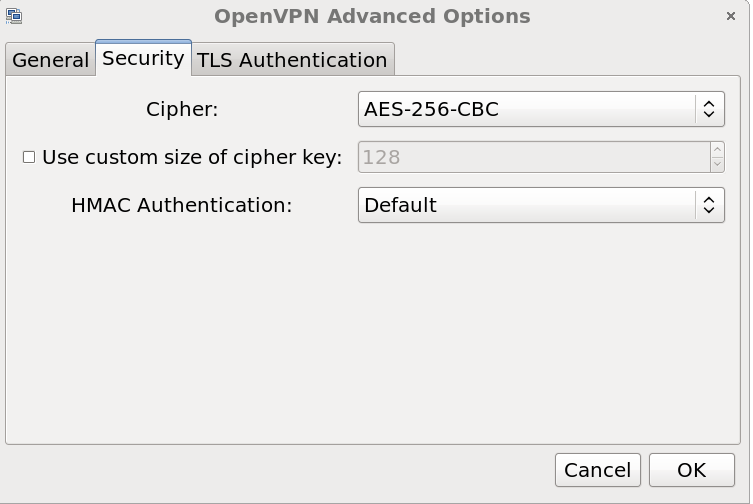

alla voce "Security", selezionate, nel menu' a tendina, l'opzione AES-256-CBC

La configurazione che abbiamo appena visto puo' essere scaricata da questo -> link e importato tramite l'opzione Import presente su NetworkManager.

Linee di comando di openssl utili per l'estrazione delle diverse componenti di un certificato personale.

estrazione del certificato personale:

% openssl pkcs12 -in personal-certificate.p12 -clcerts -nokeys -out usercert.pem

2) estrazione della chiave privata:

% openssl pkcs12 -in personal-certificate.p12 -clcerts -nocerts -out userkey.pem

3) estrazione del certificato della CA garante (quella, cioe' che ha firmato il certificato personale):

% openssl pkcs12 -in personal-certificate.p12 -cacerts -nokeys -out cert_CA.pem

| Esempi configurazioni openvpn |

| configurazione openvpn con certificato |

| configurazione openvpn con username e password (LDAP) |

| CA Certicates Chain Digicert |

| CA Digicert for Personal certificate |

| CA Digicert Grid Premium certificate |