VPN Linux

English instructions can be found here.

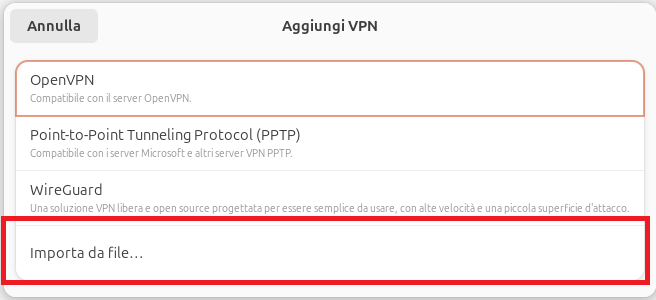

I file di configurazione .ovpn sono scaricabili qui.

Le versioni più recenti di Ubuntu/RHEL utilizzano NetworkManager per gestire le connessioni di rete. Queste istruzioni riguardano la configurazione delle VPN attraverso l'interfaccia grafica del NetworkManager e sono state testate sulle versioni LTS più recenti di Ubuntu (22.04, 24.04) e su Alma Linux 9.

Sugli OS basati su debian accertarsi della presenza dei pacchetti openvpn, network-manager-openvpn e network-manager-openvpn-gnome. Questi sono normalmente già presenti su Ubuntu Desktop, ma in caso contrario andranno installati:

apt list --installed | grep openvpn

apt install openvpn network-manager-openvpn network-manager-openvpn-gnome

NetworkManager-openvpn, NetworkManager-openvpn-gnome e openvpn. I primi due non sono presenti di default su Alma Linux 9.dnf list installed | grep openvpndnf install epel-releasednf install NetworkManager-openvpn NetworkManager-openvpn-gnome openvpn

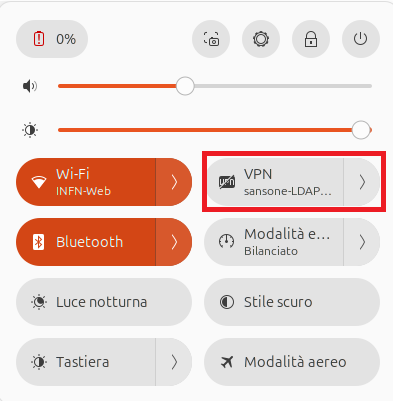

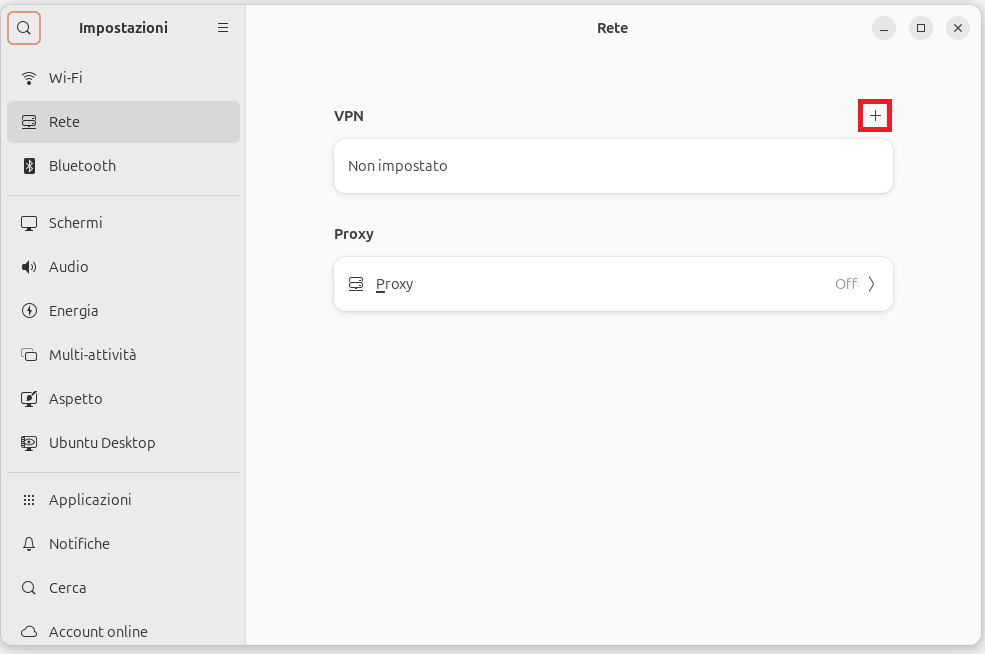

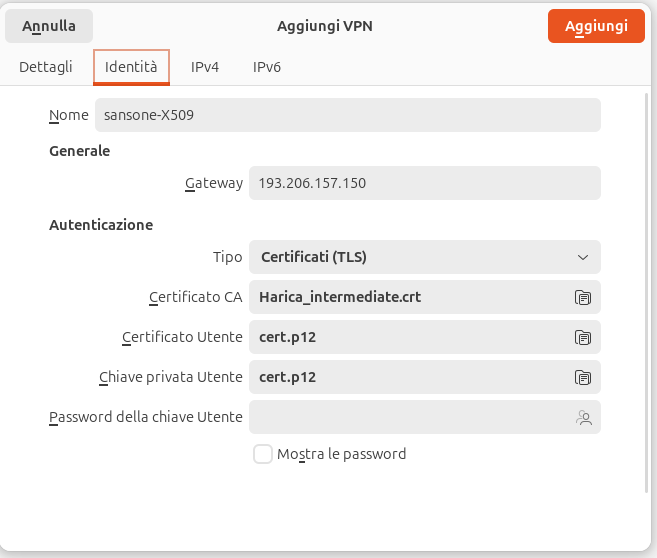

Una volta completata la configurazione cliccare sul pulsante "Aggiungi" per confermare. E' possibile attivare la connessione VPN desiderata direttamente dal menu Impostazioni -> Rete o dal menu di sistema, accessibile cliccando sulle icone a destra sulla barra superiore. Inserire le proprie credenziali (utente/password LDAP o passphrase del certificato personale) per connettersi.